Jak zabránit škodám, při odcizení dat?

Zabezpečení počítačů nástrojem Bitlocker ve firemním prostředí

V této sérii článků se podělím o mé znalosti a praktické zkušenosti s nasazením operačního systému Windows 10 ve firmě. Podíváme se na zoubek těžším krokům a obtížím, které vás mohou potkat při nasazení. Články obsahují i spoustu praktických tipů pro elegantní nastavení Windows 10 v podnikovém prostředí.

Spolehlivá ochrana proti odcizení dat na firemních počítačích

Představte si situaci, že vám byly z firmy odcizeny některé pc a laptopy. Co se vlastně v tuto chvíli stalo? Ano, v první řadě jste přišli o několik zařízení v řádech desítek tisíc, v lepším případě jsou zařízení pojištěna a vyřeší se to nákupem nových jednotek. Ale v pozadí je větší škoda. V řádech statisíců, jelikož útočník má přístup ke všem datům, která jsou na odcizených discích. Jedná se jak o důležitá a důvěrná firemní data, tak i ta osobní – fotky, osobní dokumenty a emaily uživatelů.

Vzpomínám, že mi jeden IT specialista vyprávěl, jak majitel vtrhl do jejich kanceláře a s hrůzou oznámil, že mu někdo odcizil laptop. „Co s tím mám dělat, mám tam všechny důležité věci….“ Jaká může být odpověď IT profesionála. „Teď s tím již nemůžeme dělat vůbec nic.“ A má pravdu, útočník se možná nedostane do domény, ale získat data, která byla umístěna na disku v případě, že disk není zašifrovaný, je pro něj naprosto snadný úkol. Až po této události se firma rozhodla šifrovat disky na osobních počítačích palubním nástrojem Windows – Bitlockerem.

Díky 256 bitovému AES šifrování jsou nyní data na jednotlivých počítačích v bezpečí. A co vy? Chcete nasměrovat, jak snadno a efektivně zabezpečit data proti odcizení? Pak si pročtěte následující řádky, které vám dají jasný a konkrétní postup, jak toho efektivně docílit. Předvedeme si kompletní postup nastavení zabezpečení dat ve firmě pomocí nástroje Bitlocker. Proč právě Bitlocker? Protože je na všech PRO edicích Windows nachystaný zdarma přímo v palubních nástrojích a spolehlivě funguje v doménovém prostředí ve spolupráci s AD.

Vaše data však mohou být také odebrána z disku, který vám odcizen nebyl. Doplním jeden zajímavý scénář, při kterém vám mohu být odcizena data z disku, aniž by vám někdo něco odcizil: Zhavaroval vám disk a nyní přemýšlíte, jak zachránit data. Předáte tedy disk do servisu. Co se děje potom? Servis data z disku získá a…Důvěřujete vašemu servisu? Vaše data totiž od té chvíle vlastní a může s nimi naložit podle vlastního uvážení.

Jak by se scénář se servisem lišil, kdyby byl disk zašifrován pomocí Bitlockeru?

Organizace vám získá data z disku, ale jim samotným budou k ničemu, jelikož nemají klíč, který by data odemknul. Jedině vy k nim nakonec budete moci přistoupit a tudíž se nemusíe obávat jejich zneužití.

Princip

Bitlocker je softwarový šifrovací nástroj integrovaný do Windows. Pomocnou jednotkou Bitlockeru je hardwarová jednotka, TPM chip, umístěná nejčastěji na základní desce počítače, která slouží jako zabezpečené úložiště dešifrovacích klíčů a generátor dešifrovacích klíčů. Čili pokud disk vyjmeme z počítače a pokusíme se přistoupit k němu na jiném pc, nebude to možné, jelikož pro dešifrování je nutná přítomnost TPM chipu, který dešifrovací klíče obsahuje. Co ale v případě, že se někdo zmocní celého pc? V tom případě by se k datům dostal, jelikož společně s počítačem uloupil i TPM chip. Proto existují možnosti přidat k ochraně pomocí TPM chipu ještě PIN, který je nutno zadat nebo použít usb klíčenku, kterou je nutno vložit, aby společně s TPM chipem dešifrovala obsah disku.

Co když zařízení ve firemním prostředí TPM chip nemají?

Ve verzích OS Windows (Vista, 2008 Server) nebylo možné aktivovat nástroj Bitlocker na zařízení bez kompatibilního TPM čipu. Jedinou cestou bylo nahradit ho USB klíčenkou (Startup key)

Od verze Windows 8 a Server 2012 je již možné „nahradit“ TPM chip i standardním heslem, jehož úroveň bezpečnosti jako minimální délka hesla apod. můžeme vynutit společně s umožněním zašifrovat oddíl disku bez kompatibilního TPM chipu ze skupinových politik.

Praktická demonstrace

Praktická demonstrace předvede hromadné nastavení nástroje Bitlocker na osobních počítačích. Budeme šifrovat v této ukázce pouze diskový oddíl s operačním systémem. Při demonstraci vezmeme v úvahu, že na firmě disponujeme stanicemi, které nemají TPM chip.

Budeme postupovat následujícím způsobem:

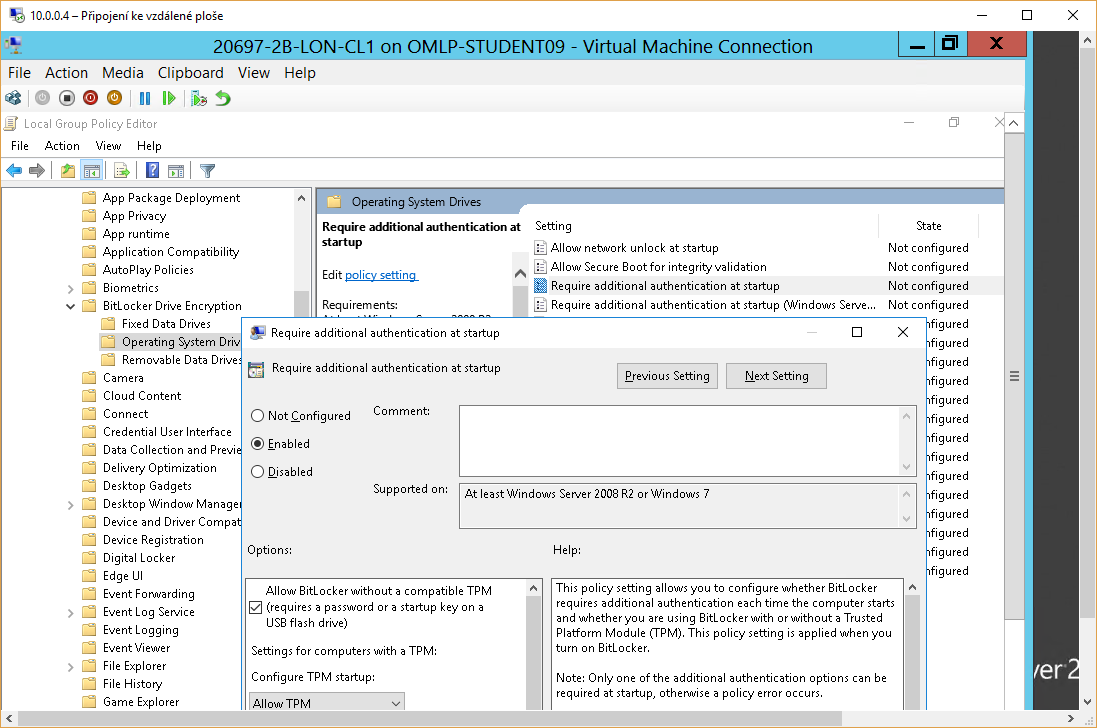

1. Nastavíme na doménovém řadiči politiku, která povolí šifrování nástrojem Bitlocker na počítačích bez TPM chipu. Tu najdeme pod cestou:

Computer Configuration -> Administrative Templates -> Windows Components -> Bitlocker Drive Encryption -> Operating System Drive

Politiku stačí pouze aktivovat, žádné další nastavení není nutné

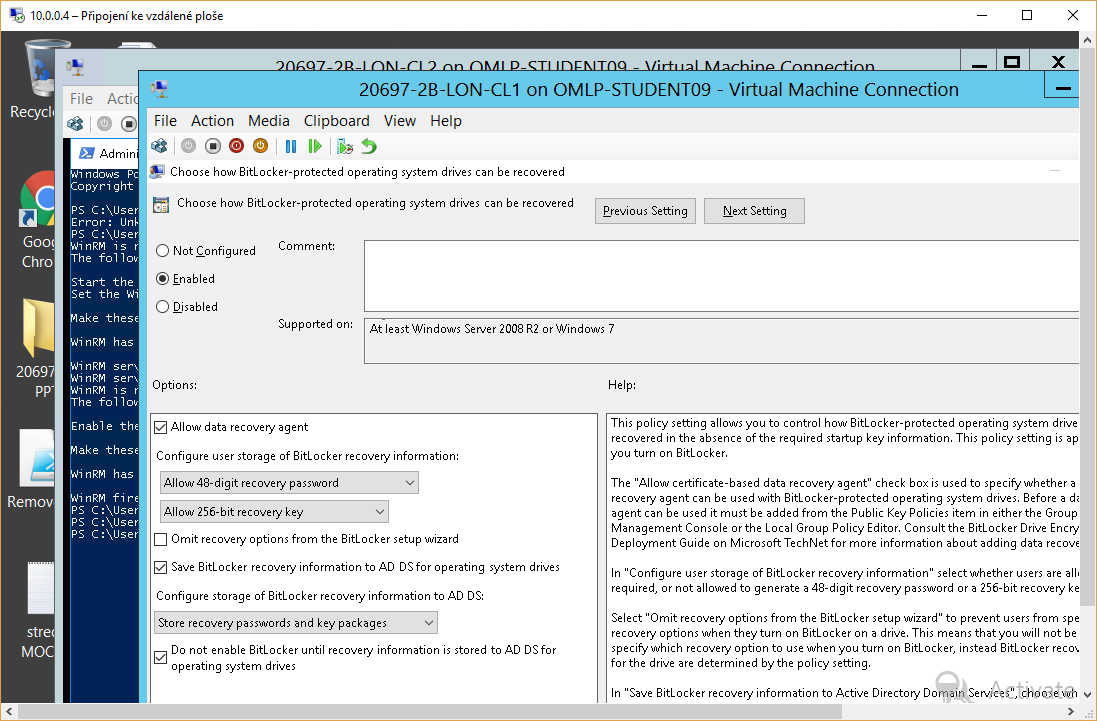

2. Ještě nastavíme jednu veledůležitou politiku. Pokud by se stalo, že uživatel zapomene heslo nebo disk přesunete do jiného počítače, k zašifrovanému disku se již nedostanete bez tzv. klíče pro obnovení (recovery key). Ideální řešení je ukládat klíče k jednotlivým počítačům přímo v Active Directory.

! Pozor: Politiku, která aktivuje ukládání recovery klíčů do AD musíme nastavit ještě před zašifrování disku nástrojem Bitlocker, dodatečné uložení klíčů tato politika nevynutí. Pokud jsme tedy již na některých stanicích použili šifrování nástrojem Bitlocker, jejich recovery key můžeme do AD uložit pomocí Powershelovského příkazu.

Politika se jmenuje Choose how Bitlocker protected operating system drives can be recovered a najdete ji pod stejnou cestou jako v předchozím případě:

Doporučuji zatrhnout poslední checkbox, který říká, že se disk nezašifruje, dokud nebude obnovovací klíč k dané stanici v pořádku uložen v databázi Active Directory.

Pokud bychom chtěli obnovovací klíč dodatečně uložit do AD, provedeme to tímto příkazem v PowerShellu:

Příkaz, pomocí kterého zjistíme ID klíče:

Manage-bde -protectors -get C: (předpokládáme, že C: je systémový disk)

ID, které jsme našli u položky Numerical Password, zkopírujeme do následujícího příkazu:

Manage-bde -protectors -adbackup C: ID {ZKOPÍROVANÉ ID}

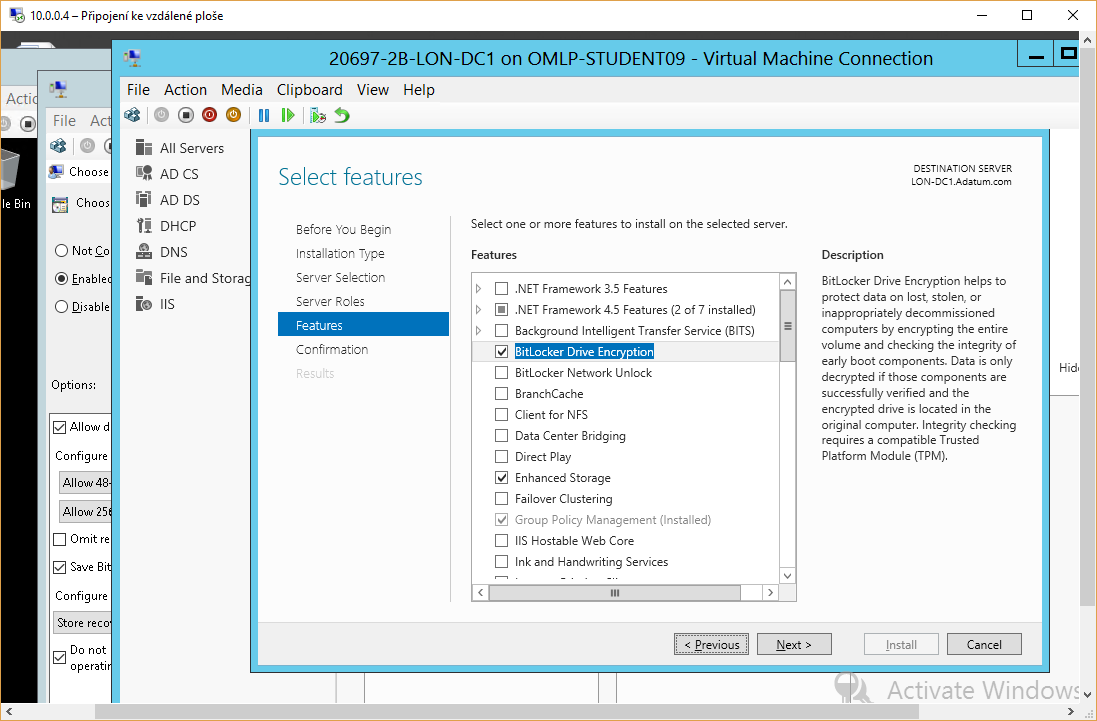

3. Posledním přípravným krokem bude instalace funkce bitlockeru na doménový řadič:

Potřebná funkce se jmenuje Bitlocker Drive Encryption, při instalaci schválíme nabídnuté ostatní navazující role a funkce (Enhanced storage, Bitlocker viewer,…)

Jak vzdáleně aktivovat Bitlocker na jednotlivých stanicích?

Nyní již se můžeme pustit k samotným příkazům, které zašifrují systémový disk. Příkazy budeme pouštět vzdáleně ze serveru pomocí Invoke-Command. Aby vzdálené spouštění bylo možné provést, je nutno mít na jednotlivých stanicích povolenou vzdálenou správu (Windows Remote Management) a s tím související firewallová pravidla. Pozn. Serverové systémy mají ve výchozím nastavení vzdálenou správu povolenou.

Jak toho docílit máte přesně krok po kroku popsáno v souvisejícím článku.

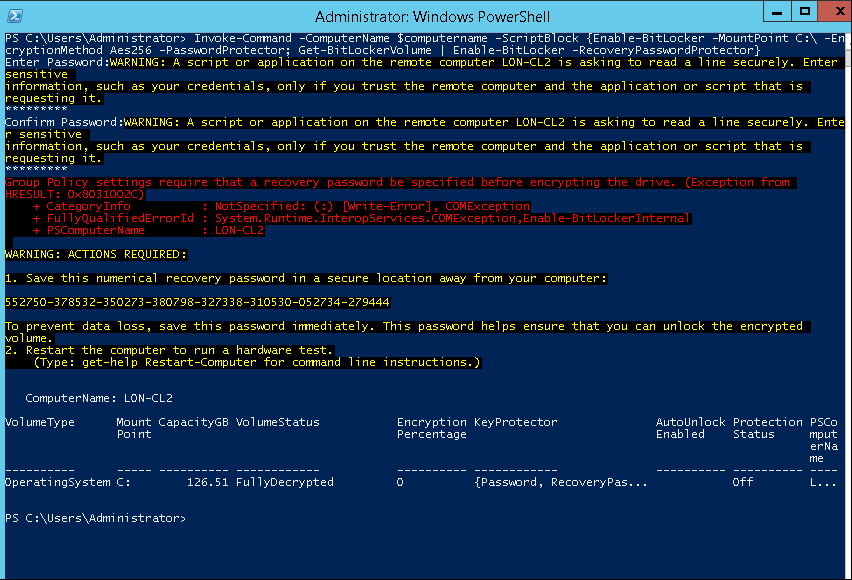

Pustíme vzdálený příkaz, kterým aktivujeme Bitlocker na systémovém svazku C u jednotlivých stanic:

Invoke-Command -computername $computername -Scriptblock {Enable-BitLocker -MountPoint C: -EncryptionMethod Aes256 -PasswordProtector ; Get-BitLockerVolume | Enable-BitLocker -RecoveryPasswordProtector}

V našem případě nemáme kompatibilní TPM chip na zařízení, proto nás PowerShell vyzve místo toho k zadání hesla. Jako výchozí heslo nastavíme např. aaa123…

Vidíme z výpisu, že nastavení Bitlockeru bylo provedeno úspěšně, včetně vygenerování Recovery Key. Samotné šifrování začne ihned po restartu počítače. Červená hláška nás pouze informuje o tom, že ve skupinových politikách je nastaveno, že šifrování disku nezačne, dokud nebude Recovery key uložen v pořádku v AD.

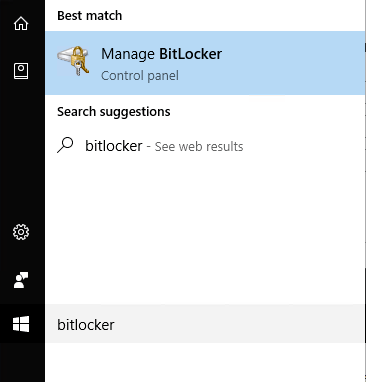

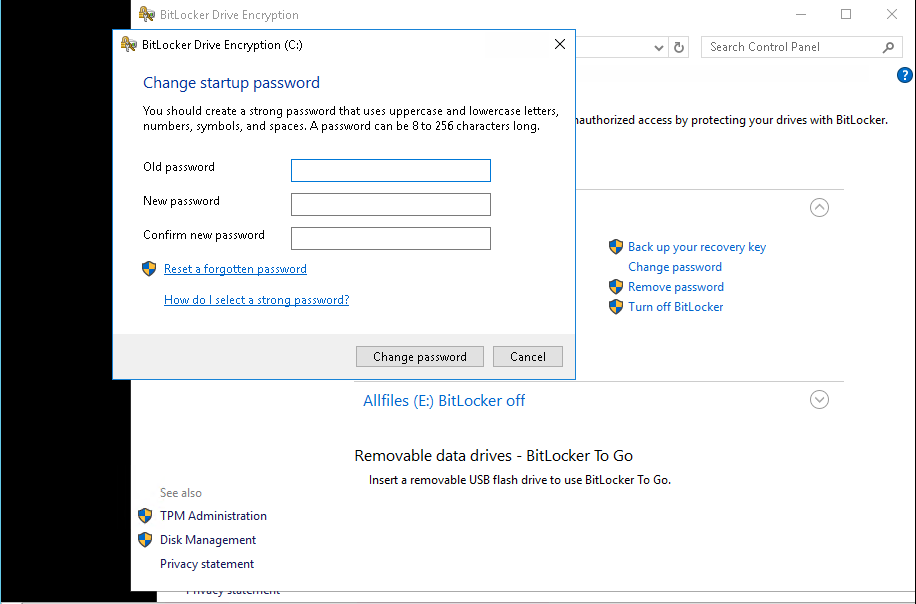

Praktická poznámka: Od verze Windows 8 je umožněno změnit si heslo k šifrovanému disku bez administrátorských oprávnění. To pro nás tedy znamená, že si každý uživatel bez obtíží může výchozí heslo změnit (viz obrázek níže)

Do vyhledávacího pole po kliknutí na nabídku start napíše Bitlocker a následně klikne na možnost spravovat Bitlocker:

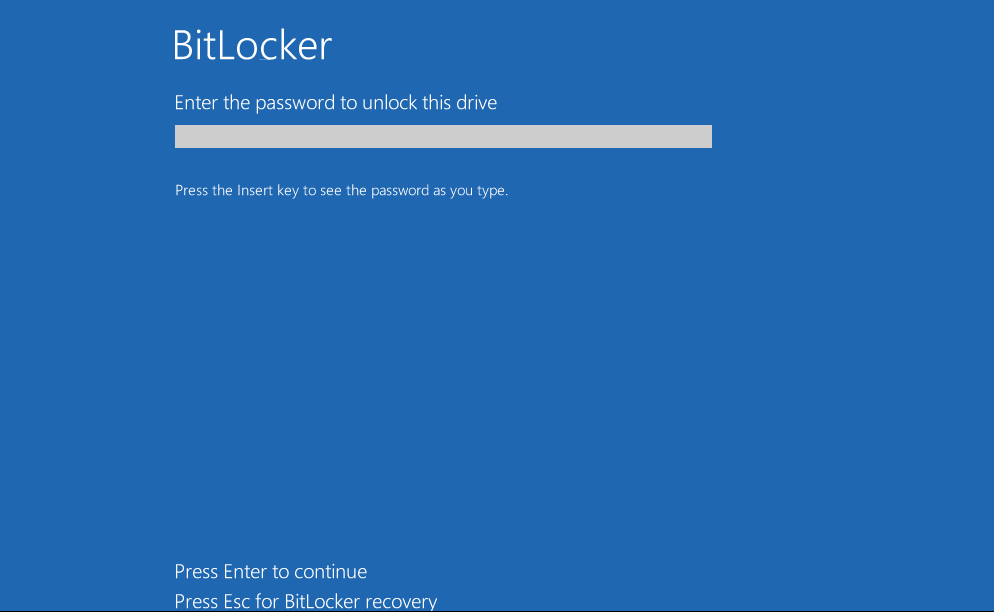

Jak můžeme vidět. Po restartu počítače je po nás již vyžadováno nastavené heslo. V případě, že uživatel heslo zapomněl, klávesa Esc nám poslouží pro zadání Recovery key.

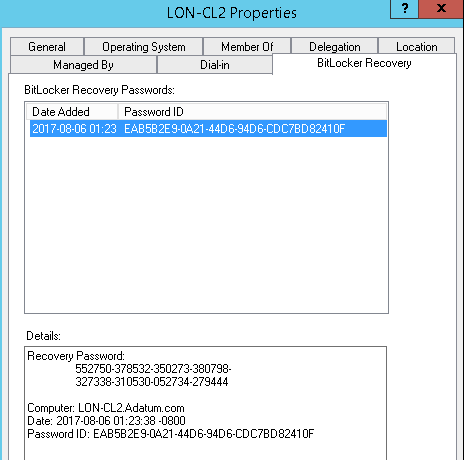

Kde najdeme Recovery key v Active Directory?

Obnovovací klíč (Recovery key) k příslušnému PC najdeme přímo v konzoli ACTIVE Directory Users and Computers ve vlastnostech objektu počítače:

Rád získám vaši zpětnou vazbu a nebo odpovím na doplňující dotazy.

Stačí napsat na: kurzy@nicom.cz

Zaujal vás tento tip a chcete si projít celé nasazení Windows 10 prakticky s certifikovaným trenérem Microsoftu a získat tak stovky dalších tipů a cenných návodů? Vyberte si z Oficiálních kurzů Microsoft na Windows 10.

Těším se na Vás ...

Bc. Lubomír Ošmera

Lektor kurzů technologií Microsoft a MS Office

certifikovaný trenér Microsoft (MCT), (MCSA)

Profil společnosti

NICOM byl založen již v roce 1992. Díky více než 140 000 odškolených klientů patří k největším poskytovatelům počítačových i fotografických kurzů pro jednotlivce a firmy v celé ČR.

Chtějte o nás vědět více ...

zobrazit více informacíZákladní organizační informace

Máte nejasnosti ohledně objednávky nebo realizace školení? Chcete znát odpovědi na nejčastěji kladené dotazy klientů školicího střediska NICOM?

Přečtěte si základní informace ...

zobrazit více informacíMožnosti financování kurzů

Víte, že vám rekvalifikaci nebo kterýkoliv jiný kurz může hradit úřad práce?

Podívejte se na možnosti platby za školení ...

zobrazit více informací